Las redes inalámbricas se crearon para para poder proporcionar conectividad de red a aquellos a los que no es posible llegar a mediante cable de red y para proporcionar conectividad a aquellos dispositivos que necesitan movilidad. Pero que ocurre cuanta un dispositivo se mueve? A medida que se aleja a del AP al que está conectado empieza a disminuir la potencia de la señal, la velocidad de conexión disminuye en cierto momento ha de empezar a escanear la red para ver si en su entorno encuentra otros APs emitiendo el mismo SSID al que poder conectarse.

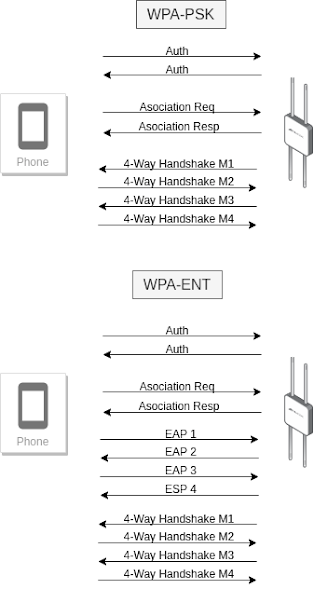

El proceso de cambio de un AP a otro al inicio de los tiempos ocurría de la siguiente manera. El AP hace proceso de asociación al AP pasando por las etapas que se describen a continuación en funcion de si la autenticación es por preshared key o lo hace con WPA enterprise mediante 802.1X

A medida que el cliente se mueve y va la señal se va debilitando, se van produciendo retransmisiones y varios factores más, el cliente empieza a trasmitir probe request para sondear el entorno y detectar nuevos APs alrededor. Cuando el cliente determina que que hay otra AP mejor (según la programación del driver de la tarjeta de red del dispositivo) se intenta asociar al nuevo AP pasando de nuevo por todo el proceso anteriormente comentado.

Este proceso es disruptivo ya que por un lado el cliente ha de ir cambiando el canal de la tarjeta de red para descubrir y posteriormente vuelve a haber una desconexión mientras se vuelve a hacer el proceso de autenticación. A continuación vemos como sería el proceso en wireshark. En la captura podemos ver los ACK correspondientes omitidos en el diagrama anterior.

Proceso de autenticación con WPA2-PSK

Como funciona 802.11r?

Cuando un cliente se mueve de un AP a otro AP con fast secure roaming, se intenta reducir el número de paquetes que se intercambian entre el cliente y los APs en el proceso de asociación.

Recordemos que para poder encriptado y desencrptar las tramas debemos disponer de una PTK, ésta viene derivada de una PMK que a su vez se crea gracias a una MSK. La MSK es igual al preshared key con WPA-2 PSK o se obtiene del proceso de EAP cuándo se trata de WPA empresarial.

Para realizar el proceso de roaming necesitamos generar dos PTK, una para cada uno de los APs a los que el cliente se vaya a conectar. Para conseguir esto el procedimiento es el siguiente. Cuando el cliente se asocia con el AP se genera la PMK y ademas se generan dos nuevas claves la PMKR-0 y la PMKR-1. La PMKR-1 se usara para generar la PTK (la clave que permite encriptar y desencrptar las tramas).La PMKR-0 se utilizará para generar las siguientes PMKR-1 en el resto de APs y se almacena la controladoras o en algún punto al que el AP pueda tener acceso. El dispositivo que va a hacer el roaming al nuevo AP ha de proporcionarle información a éste para que sepa llegar al dispositivo donde reside la PMKR-0 y generar la PMKR-1 con la que podrá generar posteriormente la PTK sin necesidad de pasar por el 4 Ways Handshake.

Existen dos formas de pasar esta información:

Over the DS. Como su nombre indica el AP se encarga de enviar esta información mediante la red cableado a los otros APs

Over the AIR en este caso es el cliente quien pasa la información al AP al que quiere hacer romain durante el proceso de autenticación.

Para saber cual de los dos métodos se está usando lo podemos consultar en el elemento Mobility Domain si el valor del campo es 1 es Over DS si es 0 es over the AIR:

El proceso es el siguiguiente:

En los pasos 1 y 2 es el proceso de asociación inicial. Los pasos se han detallado anteriormente. El proceso de roaming comienza en el paso 3. El cliente envía un FT-Auth. Contine información sobre la ubicación de PMKR-0 y el SNOUNCE. 4. El AP responde con otro FT-Auth con informacion de los NOUNCES.

En este punto el AP tienen los elementos necesarios para encriptar y desencriptar el tráfico (SNOUNCE, ANOUNCE, Source Address, Dest. Address, PMKR-1)

5. El cliente envia un Reasociat. Req.

6 El AP envia un Reassoc. Resp.con la clave GTK para poder desencriptar el trafico broadcast y multicast.

En el campo RSN hay un elemento denominado AKM que define el tipo de fast transition.

- 3 = FT over 802.1x

- 4 = FT over PSK,

- 9 = FT over WPA3 personal,

- 3 = FT over WPA3 Enterprise.

Como podemos ver de conexión cuando se realiza roaming se reduce bastante.

Una forma de verificar si 802.11r esta habilitado es revisando si el elemento mobility domain está habilitado.

La información sobre el mobility domain apace en las siguientes tramas:

- Beacon

- Probe Req

- Prob Res, Auth

- (Re)Assoc.Req

- (Re)Assc. Resp

El otro campo que también proporciona es el Fast Transition Info Element (FTIE)

ID:55

Leng: 96 Bytes

Contienen información sobre nounces,keys, IDs, MIC.

Solo hay información sobre Fast Transition en:

- Authentication Frames

- (Re)associ Req.

- (Re)assoc resp

Cuando existe un reasociation frame que decir que el cliente ha hecho roaming.

No hay comentarios:

Publicar un comentario